Cet article a été initialement publié dans la revue « Cyber Security: A Peer-Reviewed Journal », volume 5 (2021-22), par Henry Stewart Publications.

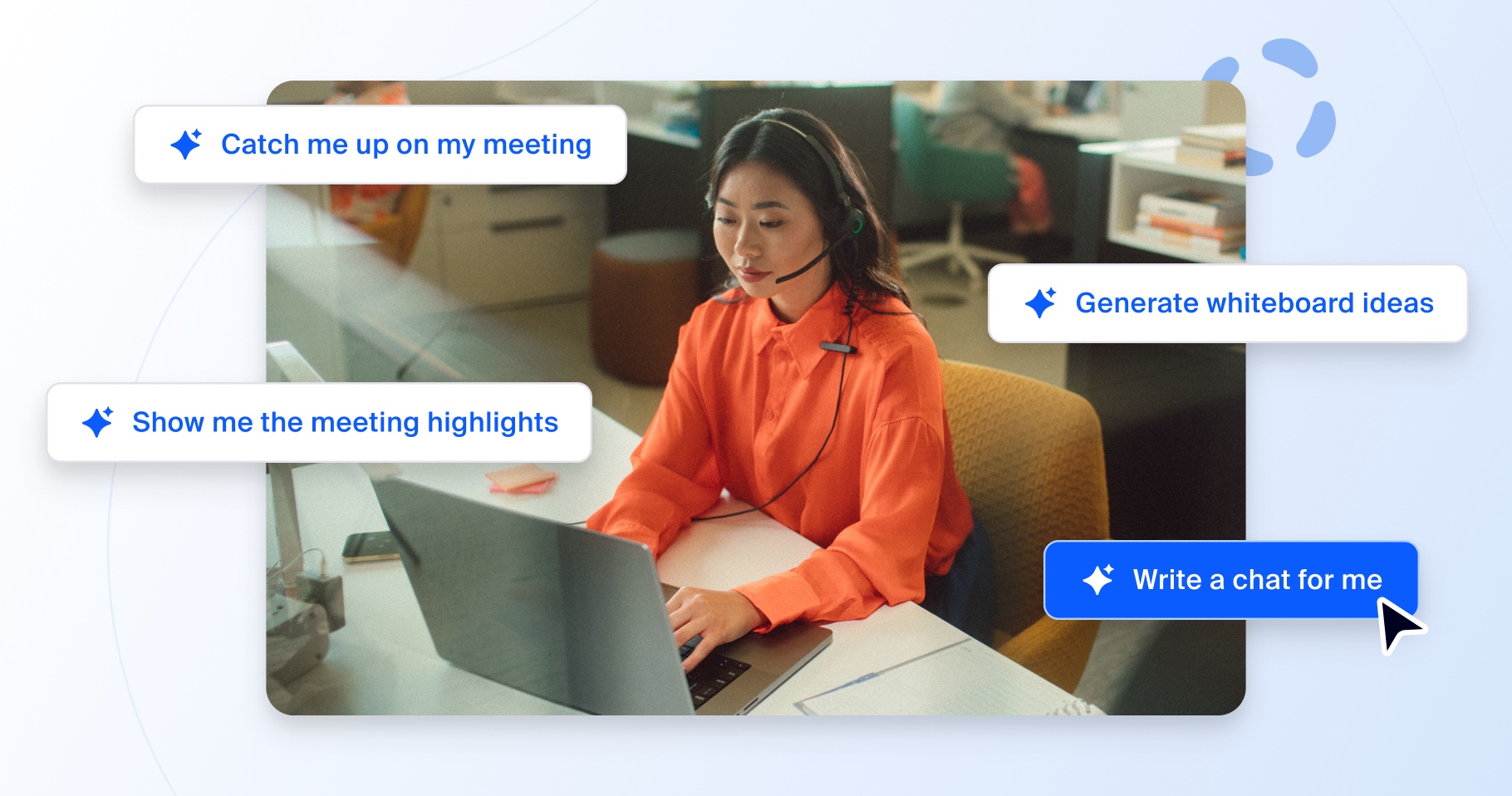

Les équipes hybrides ne sont plus un concept, mais une réalité. Dans le cadre d’un travail hybride, les équipes informatiques devront prendre en compte trois types de travailleurs : ceux qui se rendent au bureau tous les jours, ceux qui sont en télétravail et ceux qui mêlent les deux, probablement le groupe le plus complexe. Pour ce dernier groupe, le travail se fera de n’importe où, c’est-à-dire d’aéroports, de lieux reculés, d’hôtels, etc. Les points d’exposition seront exponentiels et les équipes informatiques devront se préparer à sécuriser et à contrôler divers ensembles d’environnements.

D’où la question suivante : comment parvenir à gérer la fluidité du travail avec des informations qui entrent et sortent de bureaux, d’aéroports, de hubs, de cafés et de librairies à différentes vitesses ?

Nous souhaitions explorer les méthodes applicables dont les organisations disposent pour mettre au point une stratégie de sécurité fondée sur la variabilité inhérente aux équipes hybrides ; une stratégie qui va à la rencontre des employés où qu’ils se trouvent et qui les aide à assimiler le rôle qu’ils jouent dans la sécurisation de ce nouveau modèle. Cette stratégie est pensée autour de trois principes essentiels : adopter une approche de confiance zéro, personnaliser la protection des données et promouvoir une formation pratique et rigoureuse.

Les lecteurs de l’article ci-dessous pourront découvrir ce qui est vraiment nécessaire pour mettre cette approche en pratique ainsi que les menaces et les obstacles qu’ils doivent s’attendre à rencontrer.

Vous pouvez accéder à mon article complet de la revue « Cyber Security: A Peer-Reviewed Journal » ici.