Prima di spiegare l'informatica quantistica, è utile conoscere il funzionamento dei computer classici. Pensa a loro come alla tecnologia su cui si basano i nostri laptop e smartphone, costruita su bit (unità di informazione che memorizzano 0 oppure 1). L'informatica quantistica si basa invece sui qubit (che memorizzano molto più di un singolo valore 0 o 1) e utilizza i principi della meccanica quantistica per eseguire calcoli su questi qubit.

Per contribuire a proteggere i tuoi dati, la crittografia comprende una serie di applicativi che salvaguardano i dati digitali e le comunicazioni via internet che utilizziamo quotidianamente (pensa agli acquisti, alle operazioni bancarie, alla messaggistica di testo). Nello specifico, la crittografia si riferisce ai metodi di codifica delle informazioni in modo che possano leggerle solo i destinatarie. La crittografia si può definire simmetrica e asimmetrica.

La crittografia simmetrica prevede che le parti comunicanti si accordino in anticipo su una chiave condivisa, che può essere utilizzata sia per crittografare (oscurare) che per decrittare (ripristinare o recuperare) le comunicazioni.

Al contrario, la crittografia asimmetrica si basa su coppie di chiavi diverse ma correlate: una viene utilizzata per crittografare e può essere distribuita pubblicamente, mentre l'altra si usa per decrittare ed è mantenuta privata dal destinatario.

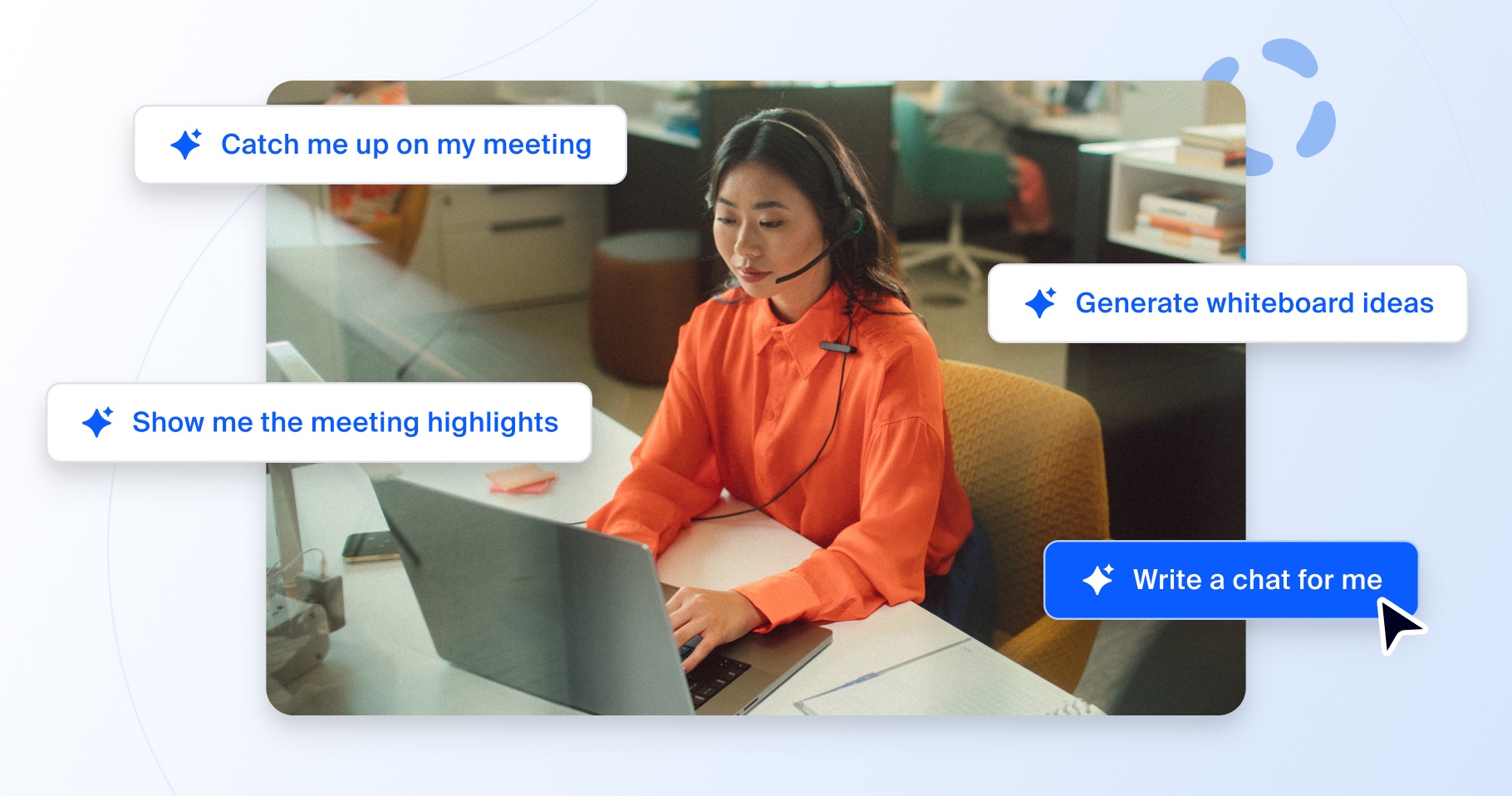

Approfondiamo ulteriormente: la crittografia end-to-end può sfruttare una combinazione di crittografia simmetrica e asimmetrica per garantire che solo le parti che comunicano abbiano accesso al contenuto delle informazioni. In questo caso, i fornitori dei servizi di comunicazione come Zoom non hanno accesso a questi contenuti, a differenza della crittografia "in transito".