En Zoom trabajamos para crear y ampliar un equipo de seguridad especializado. Hemos introducido un programa de compensación de errores y puesto en marcha muchas funciones de seguridad para que los usuarios estén más seguros. Entre ellas se encuentran las contraseñas, las salas de espera, la autenticación, el bloqueo de las reuniones, etc. También contamos con herramientas para ayudar a gestionar cualquier comportamiento indebido, incluyendo la eliminación y la denuncia de usuarios no identificados directamente al equipo de confianza y seguridad de la plataforma.

Al igual que la mayoría de las empresas tecnológicas, en Zoom trabajamos con diversos proveedores y utilizamos tanto software con licencia como de código abierto. Es muy importante para nosotros asegurarnos de que todos los puntos de contacto sean seguros. Disponemos de un comité especializado de selección de proveedores que realiza exhaustivas revisiones al verificar los nuevos proveedores. También se realizan auditorías periódicas de nuestros proveedores más importantes y evaluamos los contratos estándar de forma regular. Además, estamos continuamente implementando controles integrales adicionales que ayudan a prevenir este tipo de ataques.

En Zoom, a medida que seguimos mejorando nuestro programa de seguridad, las certificaciones de terceros también desempeñan un papel fundamental. Hace poco ampliamos nuestra lista de certificaciones reconocidas por el sector con dos nuevas incorporaciones: ISO/IEC 27001:2013, una norma internacional ampliamente reconocida que especifica las mejores prácticas de gestión de la seguridad y los controles de seguridad integrales, y el informe SOC 2 + HITRUST de Zoom, que proporciona una visión transparente de los controles establecidos que protegen la seguridad y la disponibilidad de nuestra plataforma.

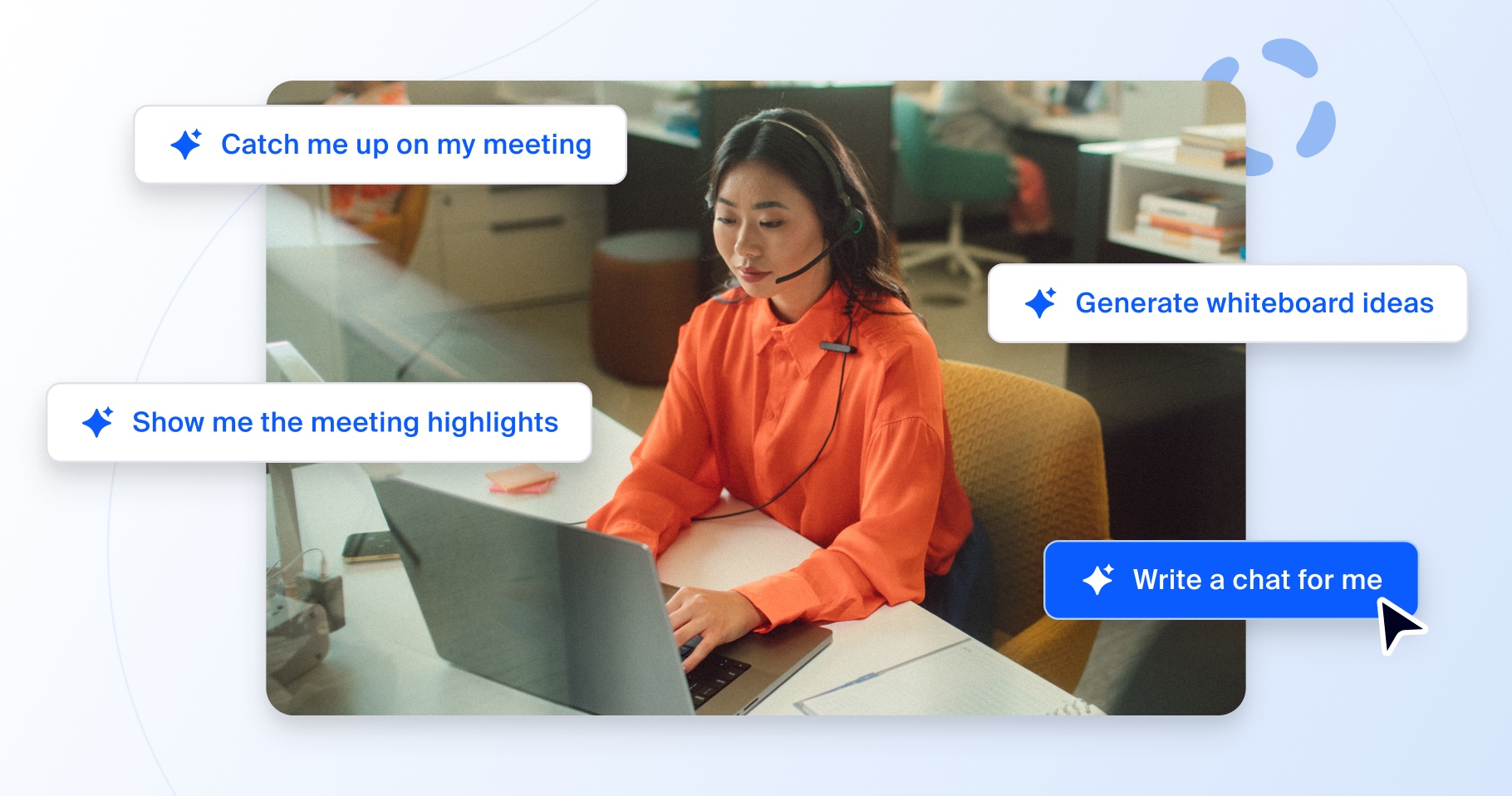

Con todo esto, nos queda claro que las soluciones e iniciativas de seguridad estándar y de referencia ya no son suficientes. Las compañías deben adoptar una tecnología inteligente que siga el ritmo de las amenazas actuales, soluciones que tengan en cuenta la información contextual, el elemento humano y que incluyan controles de seguridad fáciles de usar que todos los empleados puedan entender y aplicar.