Bildschirmfreigabe und Fernsteuerungszugriff sind mit dem Aufkommen von Hybrid- und Remote-Arbeit zu unverzichtbaren Werkzeugen für die Zusammenarbeit geworden. Daher ist es wichtig zu wissen, welche Funktion wann verwendet werden sollte. Die Bildschirmfreigabe ermöglicht es Moderatoren, visuelle Inhalte wie Folien, Demos und Schulungsmaterialien anzuzeigen und bietet Gastgebern und Teilnehmern die Möglichkeit, freigegebene Bildschirme zu kommentieren. Der Fernsteuerungszugriff ermöglicht es einem Teilnehmer, mit Berechtigung die Kontrolle über den Bildschirm eines anderen Teilnehmers zu übernehmen. Er wird typischerweise für IT-Support, Softwareinstallation oder gemeinsames Bearbeiten von Dokumenten verwendet.

Beide Funktionen haben wichtige Sicherheitsaspekte. Zu den Risiken der Bildschirmfreigabe gehören die versehentliche Offenlegung vertraulicher Informationen und mögliche Störungen von Meetings, wenn die Berechtigungen nicht ordnungsgemäß eingeschränkt sind. Der Fernzugriff birgt ernsthaftere Risiken, da er externen Benutzern vollen Zugriff auf Ihre Computerfunktionen wie Maus- und Tastatursteuerung gewährt, was bösartige Aktivitäten ermöglichen könnte, wenn er nicht vertrauenswürdigen Parteien gewährt wird.

Niemand plant absichtlich, einem Angreifer Access zu gewähren, aber da böswillige Akteure immer raffinierter werden, könnten Sie unbeabsichtigt der falschen Person Access gewähren. Um diese Funktionen sicher zu nutzen, finden Sie hier einige empfohlene Best Practices:

- Beschränken Sie die Bildschirmfreigabe auf Hosts und bestimmte Teilnehmer, wie z. B. Co-Hosts oder Diskussionsteilnehmer. Sie können dies standardmäßig in Ihren Einstellungen einschränken oder diese Berechtigung nach Bedarf über die Meeting-Funktionen anpassen .

- Wenn Sie Ihren Bildschirm teilen, stellen Sie sicher, dass vertrauliche Dokumente und Registerkarten geschlossen sind. Wann immer möglich, teilen Sie nur bestimmte Anwendungen oder Registerkarten.

Wenn Sie Fernzugriff auf Ihren Computer gewähren, befolgen Sie diese Schritte, um böswillige Aktivitäten zu verhindern:

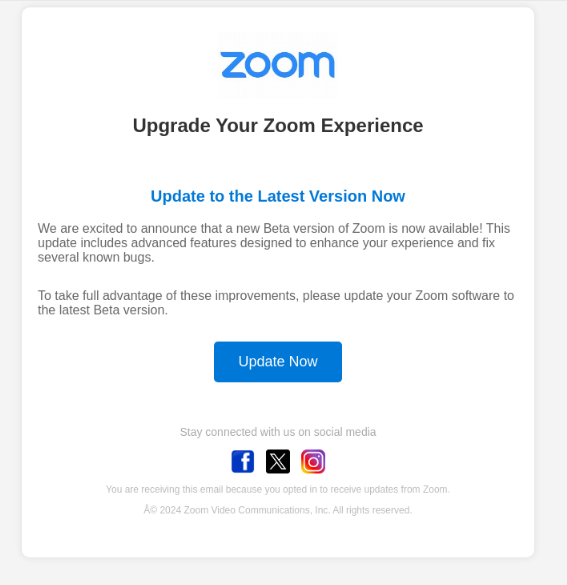

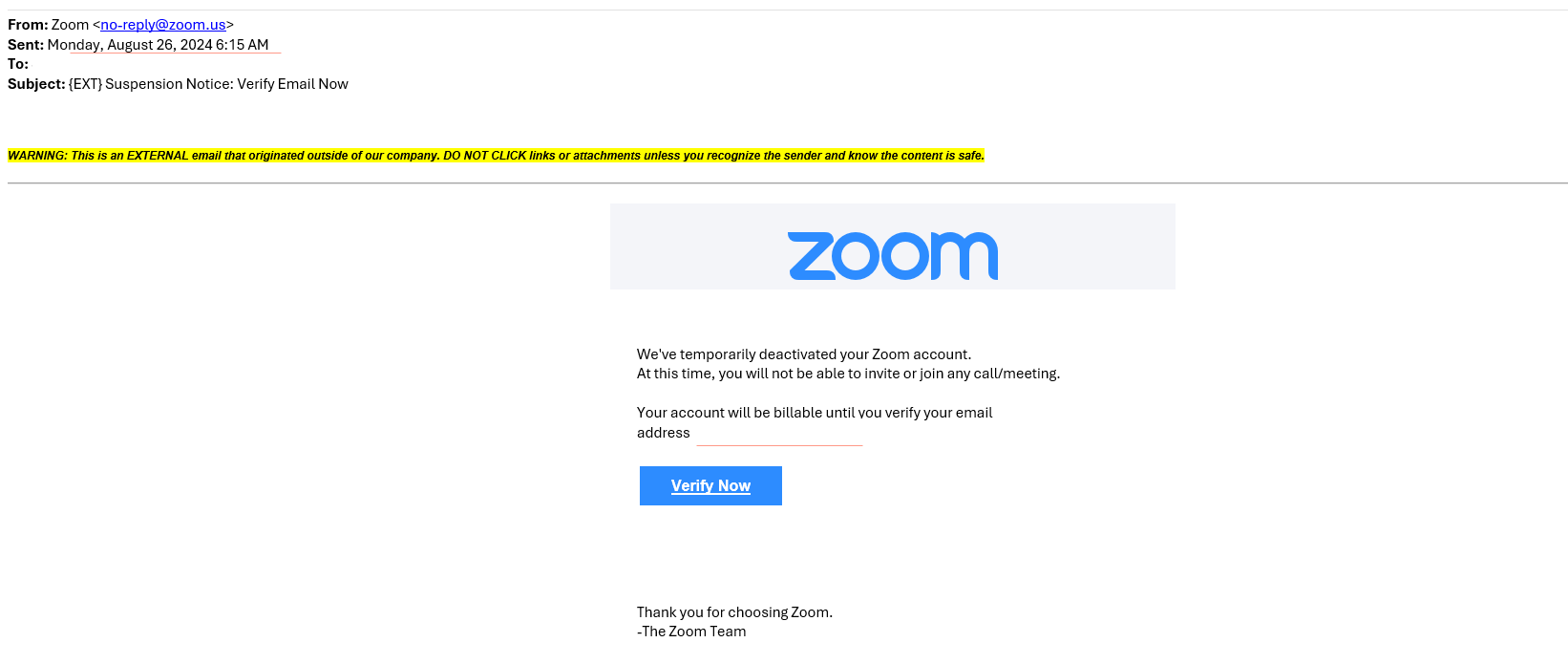

- Gehen Sie nicht auf unaufgeforderte Kontakte ein: Sie sollten Support-Anfragen an eine vertrauenswürdige Quelle stellen, nicht umgekehrt. Klicken Sie nicht auf Links und akzeptieren Sie keine Anfragen von Personen, die Sie nicht kennen oder die Sie nicht selbst kontaktiert haben.

- Überprüfen, überprüfen, überprüfen: Wenn jemand behauptet, von einer seriösen Organisation zu sein, verifizieren Sie seine Identität unabhängig. Suchen Sie nach den offiziellen Kontaktinformationen (auf der Website der Organisation, nicht in den Kontaktinformationen, die sie bereitstellen) und kontaktieren Sie sie direkt.

- Seien Sie misstrauisch gegenüber Dringlichkeit: Betrüger erzeugen oft ein Gefühl der Panik, um Sie zu einer schnellen Entscheidung zu drängen. Nehmen Sie sich Zeit, stellen Sie Fragen, und lassen Sie sich von niemandem unter Druck setzen.

- Wissen, was Fernsteuerung bedeutet: Das Gewähren von Fernsteuerungszugriff bedeutet, dass Sie damit einverstanden sein müssen, jemandem die Kontrolle über Ihren Computer zu überlassen. Denken Sie sorgfältig nach, bevor Sie die Berechtigung erteilen, da in diesem Schritt böswillige Akteure versuchen könnten, sich als jemand anderes auszugeben, um Zugriff auf Ihr Gerät zu erlangen.

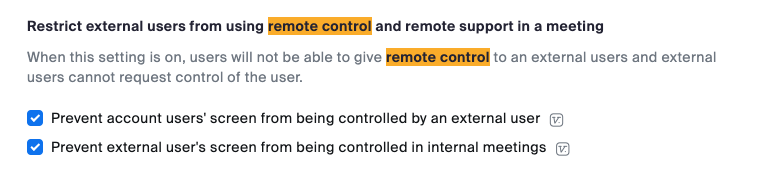

Zoom verfügt über mehrere integrierte Steuerelemente, die Ihnen dabei helfen sollen, einen sicheren Fern-Access zu gewährleisten, einschließlich der Möglichkeit zu:

- Teilnehmerliste überprüfen: Wenn Sie ein Zoom-Meeting mit einer großen Gruppe von Teilnehmern veranstalten oder Teilnehmer haben, die möglicherweise nicht bei einem Zoom-Konto angemeldet sind, überprüfen Sie die Teilnehmerliste vor dem Meeting sorgfältig, um zu wissen, wer möglicherweise Fernzugriff anfordert.

- Zugriff entziehen: Wenn Sie vermuten, dass jemand böswillig handelt, entziehen Sie sofort seinen Fernsteuerungszugriff. Sie können dies über die Zoom Meeting-Bedienelemente tun, indem Sie auf das Fernsteuerungssymbol klicken und „Fernsteuerung beenden“ auswählen.

- Sperren Sie das Meeting: Wenn Sie ein Meeting veranstalten, sperren Sie es, um zu verhindern, dass neue Teilnehmer beitreten.

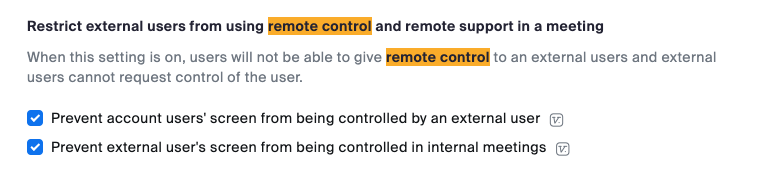

- Fernsteuerung für Teilnehmer deaktivieren: Als Gastgeber können Sie die Fernsteuerungsfunktion standardmäßig für alle Teilnehmer deaktivieren, wenn diese Funktion nicht benötigt wird. Als Meetinggast können Sie in den Kontoeinstellungen die Option „Verhindern, dass mein Bildschirm von einem externen Benutzer gesteuert wird“ auswählen.